亲爱的读者,你是否曾好奇过,那些看似复杂的网络攻击背后,隐藏着怎样的秘密?今天,就让我带你一探究竟,揭开ROP(Return-Oriented Programming)原理的神秘面纱。

什么是ROP?

ROP,即返回导向编程,是一种利用现有程序中的代码片段来执行恶意操作的攻击技术。它通过在内存中查找已经存在的代码片段,然后利用这些代码片段来执行攻击者的指令。听起来是不是很神奇?其实,这种攻击方式已经存在了很长时间,并且随着技术的发展,其应用范围也越来越广泛。

ROP原理详解

1. 寻找Gadgets

ROP攻击的第一步是寻找Gadgets。Gadget,即“小工具”,是指那些可以执行特定操作的代码片段。这些代码片段通常位于程序库中,如Linux内核、glibc等。攻击者需要通过分析程序,找到这些Gadgets,并确定它们的地址。

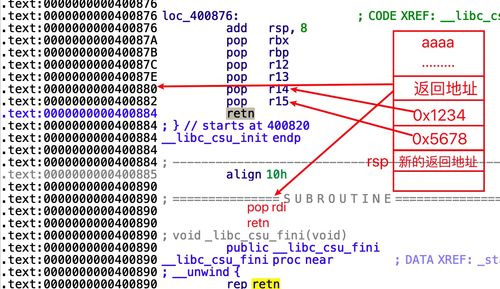

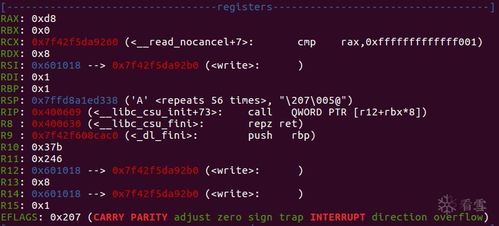

2. 构建ROP链

找到Gadgets后,攻击者需要将这些Gadgets串联起来,形成一个ROP链。ROP链是由一系列Gadgets组成的,每个Gadget负责执行一个特定的操作。通过将它们按顺序连接起来,攻击者可以实现对程序的完全控制。

3. 利用栈溢出

为了执行ROP攻击,攻击者通常需要利用栈溢出漏洞。栈溢出是指攻击者通过输入过长的数据,使得程序将恶意数据写入栈内存,从而覆盖掉原有的数据。当程序执行这些被覆盖的数据时,就会触发ROP攻击。

4. 执行攻击

当ROP链被成功构建并触发后,攻击者就可以通过执行ROP链中的Gadgets,来达到自己的目的。这些目的可能包括获取系统权限、窃取敏感信息、甚至完全控制目标系统。

ROP攻击的防御

面对ROP攻击,我们需要采取一系列防御措施来保护自己的系统。以下是一些常见的防御方法:

1. 代码审计

对程序进行代码审计,查找可能存在的漏洞,并及时修复。这包括对程序库、内核等进行审计。

2. 防护库

使用防护库,如ASLR(地址空间布局随机化)、DEP(数据执行保护)等,来提高系统的安全性。

3. 安全编程

遵循安全编程规范,避免在程序中引入漏洞。

4. 安全意识

提高安全意识,对系统进行定期检查,及时发现并修复漏洞。

ROP攻击是一种强大的攻击技术,它利用了程序中的漏洞,通过执行恶意代码来达到攻击目的。了解ROP原理,有助于我们更好地防御这种攻击。在未来的网络安全领域,ROP攻击将继续是一个重要的研究课题。让我们一起关注这一领域的发展,共同守护网络安全。